Osobní certifikáty TCS

Malý úvod do principů asymetrické kryptografie

K pochopení základních principů ověřování, digitálního podepisování a šifrování elektronické komunikace je dobré se seznámit s metodami Asymetrická kryptografie

Proč asymetrická kryptografie a jak to vlastně funguje

K názorné ilustraci poslouží

Malá pohádka o symetrické a asymetrické kryptografii

Král země A potřeboval vypořádat své závazky ke králi země B (na posledním odborovém sjezdu králů s ním prohrál v pokeru truhlu zlata). Protože se obě země jen hemžily lapky a král znal jen symetrické kryptování, nechal si vyrobit bytelný visací zámek se složitým klíčem. Truhlu vlastnoručně zamknul a s ozbrojeným doprovodem jí poslal králi do země B. Zároveň vyslal rychlého poslal s klíčem, aby si král země B mohl truhlu po doručení odemknout. Protože nebyl úplně hloupý, nařídil tomuto poslovi, aby jel jinou cestou, než jel náklad. Ale lapkové se o tom dozvěděli, posla přepadli a klíč mu sebrali. Stejně se pak zmocnili i truhly se zlatem a klíčem jí pohodlně odemkli.

Podívejme se, jak stejný problém vyřešil podstatně chytřejší král země B. Ten si nechal také vyrobit zámek a klíč. Protože je chytřejší a nakupuje ve velkém, domluví si se zámečníkem, že od něho koupí k jednomu klíči zámků více, ale bude muset dodržet následující podmínky:

- mechanismus zámku bude tak důmyslný, že i když bude někdo mít k dispozici zámek, nebude schopen podle něj vyrobit příslušný klíč (tato podmínka je platná i v případě symetrické kryptografie)

- k zamknutí zámku není třeba klíče, lze ho jednoduše zamknout pouhým zacvaknutím

Zámečník uvedené podmínky splnil a stal se prvním hardwareovým tvůrcem asymetrické šifry. Chytrý král pak zámky (nechal si jich udělat opravdu hodně) rozeslal svým kamarádům králům - nejen tomu ze země A, ale i ze země C a E a požádal je, aby mu truhličky přepravované do jeho země zabezpečovali právě těmito zámky. Při transportu zámků do města D se sice celé zásilky 5 zámků zmocnili lapkové, zkoušeli podle nich vyrobit klíč, ale protože zámečník byl profík, tak se jim to nepodařilo. Takže jedinou škodou byla ztráta těch pěti zámků, ale jak jsme již řekli, král dostal výhodnou množstevní slevu, takže ho to ani moc nemrzelo. Navíc lapkové, když zjistili, že podle ukradeného zámku nejde klíč vyrobit, přestali se o zásilky zámků zajímat a od té doby se žádný neztratil. Král si svůj klíč dobře chránil (nosil ho stále na krku) a byl tak jediným člověkem, který byl schopen docházející zásilky odemknout.

Protože byl král opravdu chytrý, napadlo ho, že by schopností svého zručného zámečníka mohl využít k vyřešení ještě jednoho problému. Čas od času posílal vzkazy králům sousedních království. Vždycky je řádně podepsal, ale lapkové se naučili jeho podpis napodobit a občas do sousedních království poslali pravidelné královské hlášení o stavu a bezpečnosti cest, samozřejmě upravené tak, aby si případné kupecké trasy přesměrovali do svých rejdišť a mohli je okrást.

Sousední králové nebyli zrovna grafologickými experty, zfalšované podpisy neodhalili a informace o "bezpečných" cestách předali svým kupcům, kteří se pak stali lehkou kořistí lapků v zemi B. Král proto zadal zručnému zámečníkovi další zakázku. Na stávající klíč, který nosil stále u sebe mu zámečník vyryl pečetidlo. Na zadní část každého zámku, které král stále rozesílal do sousedních království pak zámečník vyryl relief, pomocí něhož bylo možné pravost pečeti pořízené pečetidlem ověřit. Bylo to tak snadné, že to zvládl i trochu retardovaný král ze země A. Zároveň však zámečník dodržel jedinou královu podmínku, že pomocí rytiny na zámku nebude možné vyrobit pečetidlo, ani jím nebylo možné zásilku zapečetit. Od té doby už si lapkové s falšováním na krále nepřišli. Zkoušeli pečeť falšovat, ale rytina na zámku, kterou měl každý sousední král k dispozici, vždy padělek odhalila. Zkoušeli tedy zachytit zásilku s originální pečetí, pečeť opatrně zlomit, změnit obsah zprávy ve svůj prospěch a pečeť pak slepit, ale rytina na zámku byla tak důmyslná, že i taková manipulace byla odhalena.

Takže díky asymetrické kryptografii zavládl ve všech zemích klid a mír.

Konec pohádky

Vraťme se do digitálního světa

Analogie s pohádkou je téměř dokonalá. Asymetrické šifrování je založeno na dvojici privátní klíč - veřejný certifikát. Pro ně platí toto

- ze znalosti veřejného certifikátu nelze odvodit privátní klíč

- pomocí veřejného certifikátu lze zašifrovat zprávu, kterou lze rozšifrovat pouze příslušným privátním klíčem

- pomocí privátního klíče lze vytvořit digitální podpis, jehož pravost lze následně oveřit pomocí příslušného veřejného certifikátu

- do výpočtu digitálního podpisu je zahrnut vlastní obsah dopisu (dokumentu), takže po případné následné změně obsahu není digitální podpis ověřen

Z uvedených skutečností vyplývá, že majitel certifikátu musí řádně chránit svůj privátní klíč - na to je třeba pamatovat především při vytváření zálohy certifikátu a použít dostatečné silné heslo.

Důvěryhodné certifikační autority

Jak už bylo řečeno, lze certifikátu použít k šifrování nebo digitálnímu podepisování. Problém je v tom, že k tomu, abych mohl zašifrovat obsah pro daného uživatele nebo mohl ověřit jeho podpis, musím mít k dispozici veřejnou část jeho certifikátu. Tu musím nějak získat, ale musím být přesvědčen, že se jedná skutečně o autentický certifikát určité osoby. Pokud se vrátíme k pohádkové analogii, je potřeba ošetřit situaci, kdy si lapkové nechají vyrobit vlastní zámky s vlastmím klíčem a ty pak okolním králům rozešlou jako zámky krále ze země B. Protože není jak ověřit, jestli si zámky nechal opravdu vyrobit král nebo lapkové, může se stát, že okolní králové budou zásilky králi B posílat zamčené zámky od lapků a pro ty pak nebude nejmenší problém zásilky vykrást. Takže je třeba ustanovit nějaký dozorčí orgán, který bude svou značkou ručit, že označený zámek patří opravdu dané osobě. Tento orgán (nejvyšší značkovací úřad) musí požívat důvěru všech odebíratelů zámků.

Vraťme se do digitálního světa. Tam se vypracoval a začal používat koncept hierarchické struktury důvěryhodných certifikačních autorit.

Myšlenka je následující.

Certifikát vždy vystaví certifikační autorita (dále jen CA), která je by měla být garantem, že certifikát má náležitosti patřící uvedené osobě - jedná je třeba o jméno a příjmení nebo e-mailovou adresu. Tím se ale problém posouvá jen o kousek - místo N nedůvěryhodných uživatelů máme N/X nedůvěryhodných CA. Proto existují další CA, které ověřují důvěryhodnost koncových CA. A takto to jde dále až k CA, kterých je už velmi málo a jsou obecně uznávané jako důvěryhodné. Cílem tedy je, aby každý certifikát byl nakonec podepsán nějakou důvěryhodnou CA. Podle toho má pak koncový uživatel, který se s takto podepsaným certifikátem potká, dobré vodítko při rozhodování, zda certifikátu bude či nebude důvěřovat.

Osobní certifikáty TCS

Sdružení CESNET poskytuje pro svoje členy službu pro vydávaní osobních certifikátů. Certifikáty se vydávají na základě ověření příslušnosti žadatele k příslušné členské organizaci přes EduID. Vystavené certifikáty jsou podepsány certifikační autoritou společnosti COMODO. Vystavování uvedených cerifikátu je pro členy sdružení cesnet bezplatné (resp. je hrazeno sdružením CESNET, které poskytuje službu bezplatně). Jak si o vystavení certifikátu zažádat a s cerifikátem zacházet je uvedeno v následujících návodech. Více o osobních certifikátech TCS najdete na http://pki.cesnet.cz.

Samoobslužné vystavení certifikátu

Příprava

K vystavení certifikátu budete potřebovat znát své přístupové údaje pro ověření v rámci projektu EduID. Ty jsou na UJEP shodné s přístupovými údaji pro Eduroam. Je dobré si před vytvářením žádosti znalost těchto údajů ověřit zkušebním přihlášením na

https://mamut.ujep.cz/eGuide/servlet/eGuide?Action=Login

Pokud se Vám testovací příhlášení nezdaří postupujte podle

http://eduroam.ujep.cz/kredence.html

Vlastní vystavení certifikátu

S vlastní žádostí o vystavení certifikátu začněte na adrese

https://tcs-p.cesnet.cz/confusa/process_csr.php

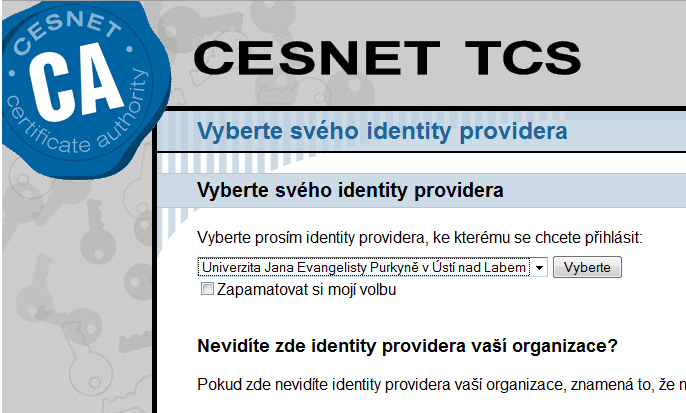

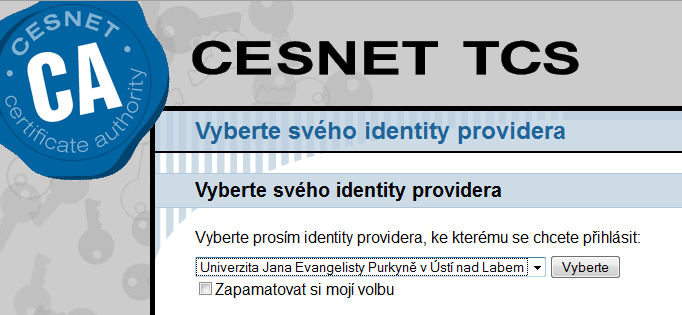

Z nabídky organizací vyberte Univerzitu Jana Evangelisty Purkyně v Ústí nad Labem

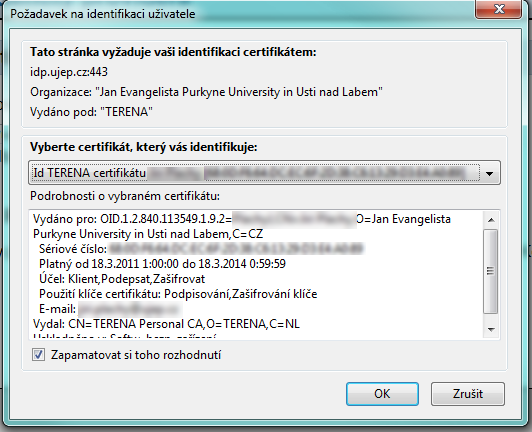

Případný požadavek na ověření certifikátem stornujte (Storno , Zavřít apd)

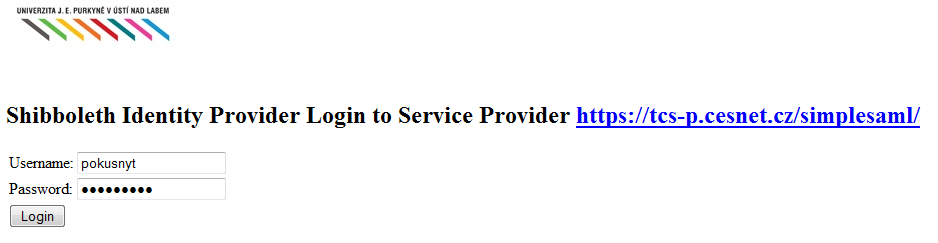

Budete přesměrování na univerzitní stránku Shibboleth. Tam použijete výše zmíněné přihlašovací údaje

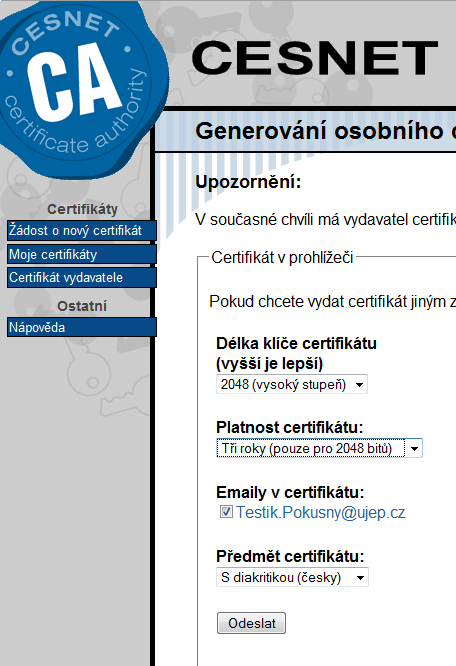

Pokud bude Vaše identita ověřena budete přesměrování zpět a budete pokračovat ve vytváření žádosti. Volby nechte na přednastavených hodnotách - Druh certifikátu "běžný" a Typ žádosti "v prohlížeči"

Vzhled následující obrazovky záleží na použitém prohlížeči.

- Mozilla Firefox

Ponechte přednastavené hodnoty, zkontrolujete svou e-mailovou adresu.

- Internet Explorer

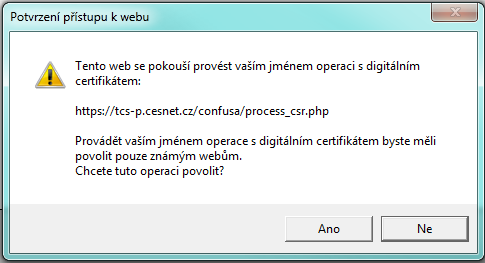

Povolte přístup k webu pro práci s certifikátem

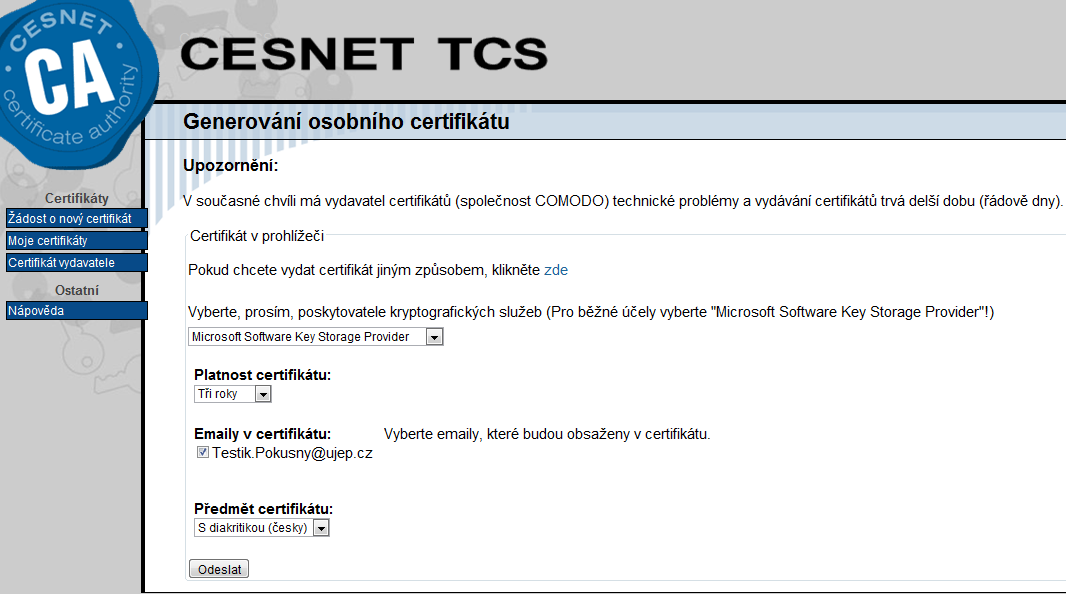

Vyberte poskytovatele kryptografických služeb podle doporučení

Vzhled dalších obrazovek by už měl být zase stejný bez ohledu na použitý prohlížeč.

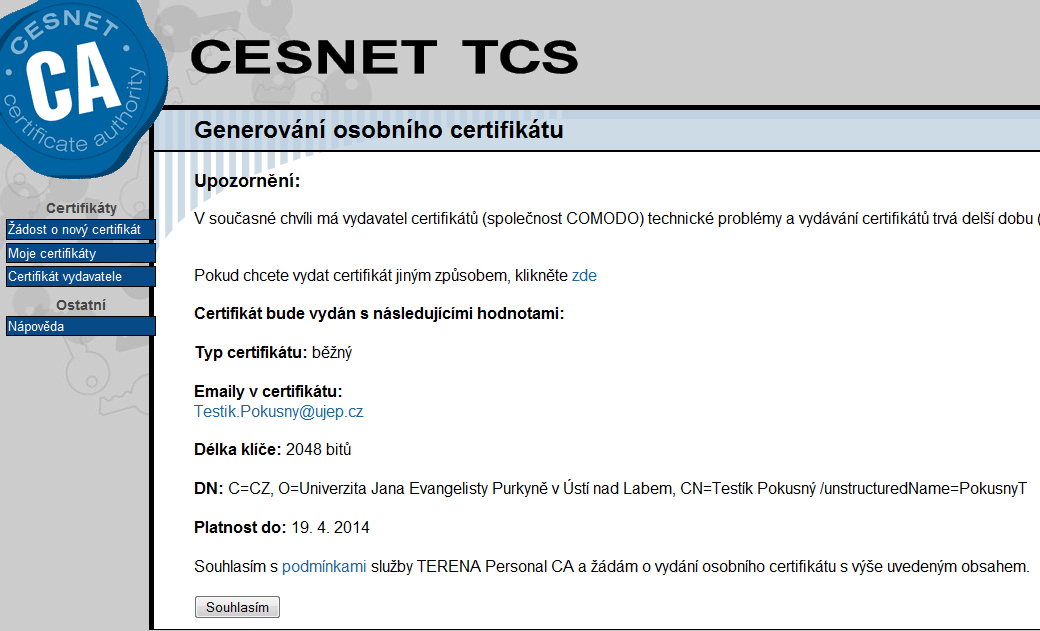

Na další obrazovce se zobrazí souhrn žádosti a odkaz na podmínky použití služby. S těmito podmínkymi je nutné vyjádřit souhlas stiskem tlačítka "Souhlasím"

Tím je žádost odeslána a automaticky jste přesměrování na stránku pro manipulaci s podepsaným certifikátem.

https://tcs-p.cesnet.cz/confusa/download_certificate.php

Pro přístup je nutné opětné ověření identity přes Shibboleth

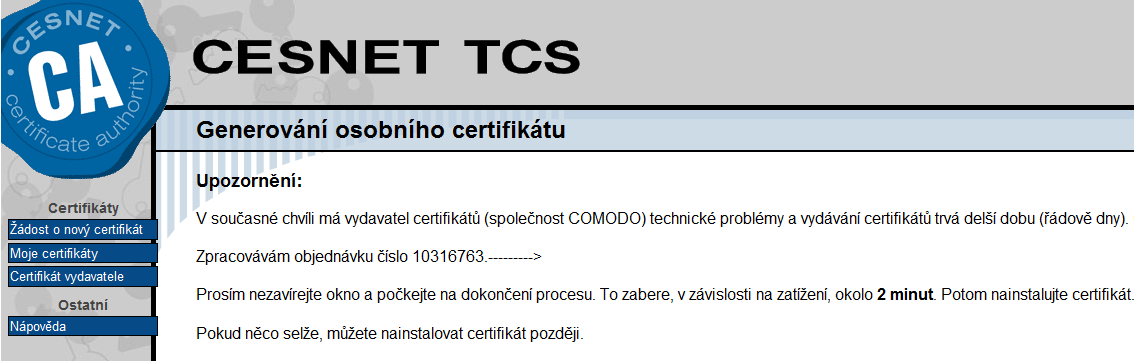

Pokud ještě není certifikát vystaven (přes upozornění o technických problémech probíhá vystavení většinou v řádu minut) zobrazí se hlášení o probíhajícím zpracování.

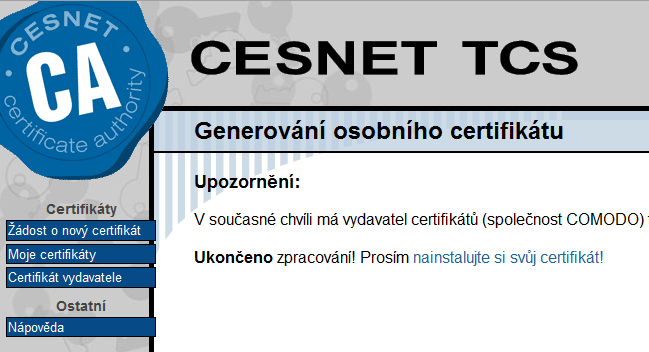

Většinou stačí chvíli počkat a zobrazí se následně hlášení o ukončení zpracování s odkazem pro instalaci certifikátu.

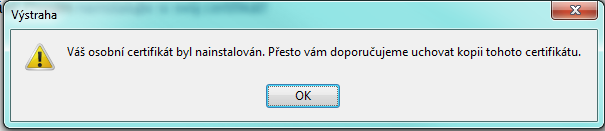

Instalace certifikátu do prohlížeče by měla skončit hláškou o uspěšném importu.

Následně je dobré certifikát a privátní klíč z prohlížeče vyexportovat (zazálohovat) a uložit na bezpečném místě. Je nutné si uvědomit, že jinak je privátní klíč uložen pouze v prohlížeči, ve kterém byla vygenerovaná žádost o certifikát a při její ztrátě je podepsaný veřejná část bezcenná. Proto zálohu certifíkátu důsledně doporučujeme. Postupy pro zálohu certifikátu z nejběžnějších prohlížečů lze najít v sekci Další manipulace s certifikátem.

Následně lze na stránce

https://tcs-p.cesnet.cz/confusa/download_certificate.php

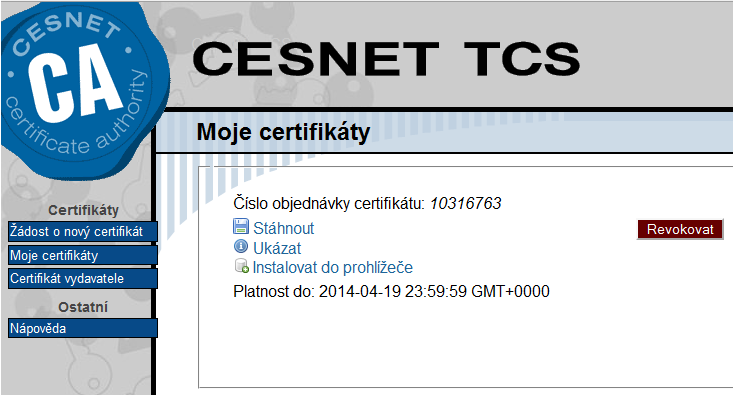

provádět správu vystavených certifikátů

- stáhnutí vystaveného certifikátu ve formě souboru (je nutné si uvědomit, že se v tomto případě jedná jen o veřejnou část a nelze jí tedy zaměňovat se zálohou vyexportovanou z prohlížeče, která obsahuje i privátní klíč)

- zobrazení detailu certifikátu

- instalaci certifikátu do prohlížeče (opět si je třeba uvědomit, že tato instalace může být úspěšná jen do prohlížeče, který byl použit ke generování žádosti a obsahuje tudíž soukromý klíč. K instalaci do jiného prohlížeče nebo na jiný počítač lze použít vyexportovanou zálohu certifikátu)

- revokovat certifikát - lze použít k zneplatnění certifikátu, pokud je podezření, že by mohlo dojít k jeho zneužití, např. po krádeži notebooku s naistalovaným certifikátem.

Další manipulace s cerifikátem

Je třeba si uvědomit následující skutečnosti

- dvojice privátní klíč - veřejný certifikát je generována ve Vašem prohlížeči

- veřejný certifíkát je následně podepsán důvěryhodnou certifikační autoritou a následně nainstalován zpět do Vašeho prohlížeče

- privátní klíč během vystavování certifikátu neopustí Váš počítač (Váš prohlížeč)

Z těchto skutečností vyplývá

- jediná kopie privátního klíče je v prohlížeči, kerý byl použitý k vystavení certifikátu

- import podepsaného veřejného certifikátu je možný jen na počítači a do prohlížeče, které byly použity k vystavení certifikátu

Je tedy důrazně doporučeno provést zálohu certifikátu včetně privátního klíče. Tuto zálohu lze - použít k obnově certifikátu např. po jeho nechtěném smazání nebo při fatálním selhání SW nebo HW - k instalaci na jiný počítač nebo do jiného prohlížeče (či jiné aplikace)

Import a export certifikátu

Postup zálohy (exportu) a instalace (importu) je závislý na použitém prohlížeči a následují návody popisují nejčastěji používané

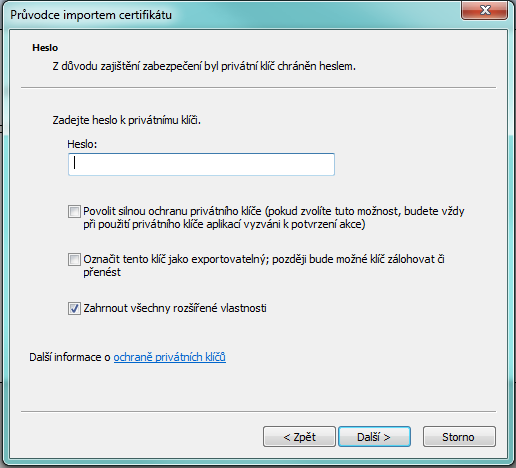

Internet Explorer

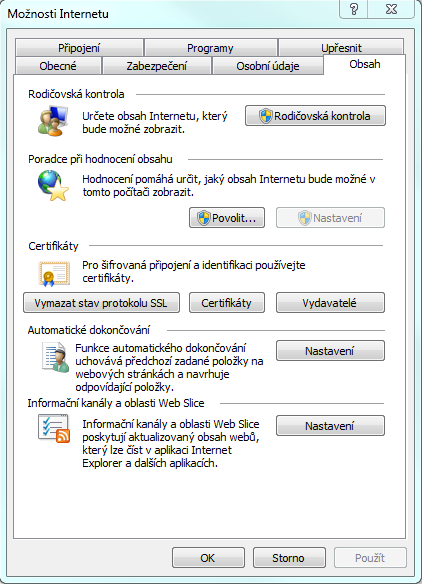

Nástroje - Možnosti internetu - záložka Obsah - Certifikáty

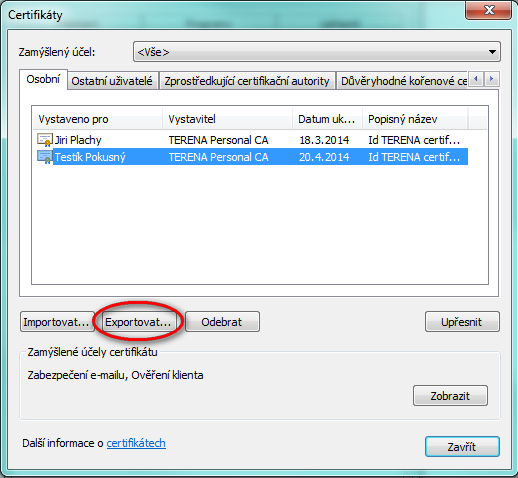

Vybrat certifikát pro export a stisknout tlačítko Exportovat

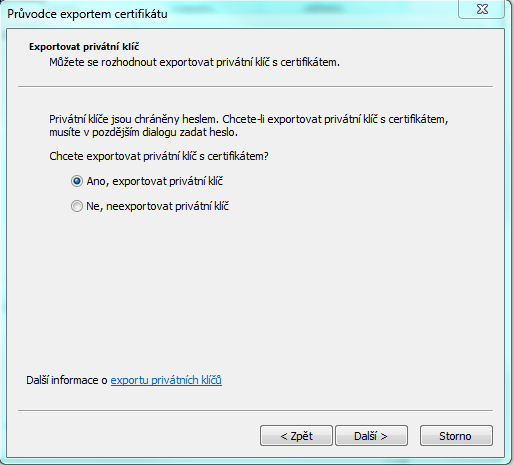

Vybrat volbu Ano, exportovat privátní klíč

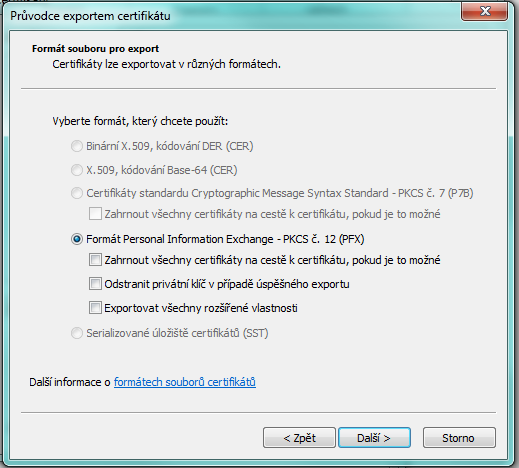

Zadat heslo - ochrana privátního klíče

Výsledný soubor ve formátu PKCS12 (*.pfx) uložit na bezpečné místo

Následný import lze provést obdobným způsobem z uloženého souboru - volba Importovat

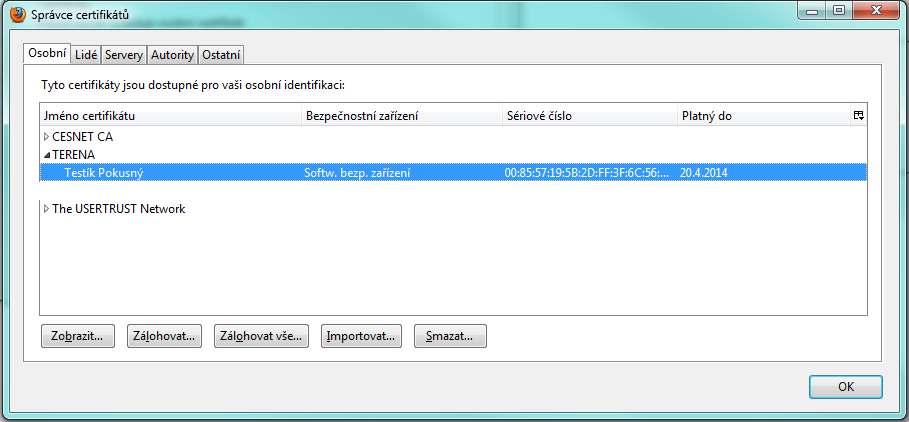

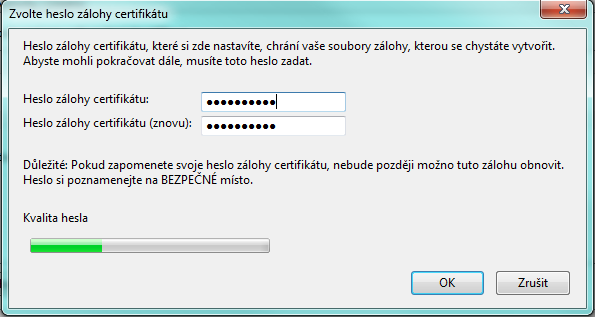

Mozilla Firefox

Nástroje - Možnosti - -Rozšířené - záložka Šifrování - Certifikáty

Vybrat certifikát pro export a stisknout tlačítko Zálohovat

Zadat heslo - ochrana privátního klíče

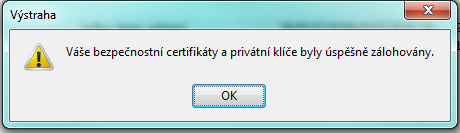

Výsledný soubor ve formátu PKCS12 (*.pfx) uložit na bezpečné místo

Následný import lze provést obdobným způsobem z uloženého souboru - volba Importovat

Opera

Menu-> Nastavení-> Nastavení...-> záložka Pokročilé volby-> Zabezpečení->Správce certifikátů...

Vybrat certifikát pro export a stisknout tlačítko Exportovat

Zvolte bezpečné místo pro uložení a přepněte "Uložit jako typ:" na *.p12, následně stiskněte tlačítko Uložit

Nyní zadejte heslo - ochrana privátního klíče.

Následný import lze provést obdobným způsobem z uloženého souboru - volba Importovat...

Groupwise

Klient Groupwise používá stejné úložiště jako Internet Explorer. Pokud tedy certifikát naimportujete do IE, automaticky je "viditelný" i v klientu GW. Nicméně je možné ho importovat i v GW (pak se logicky zase objeví i v IE).

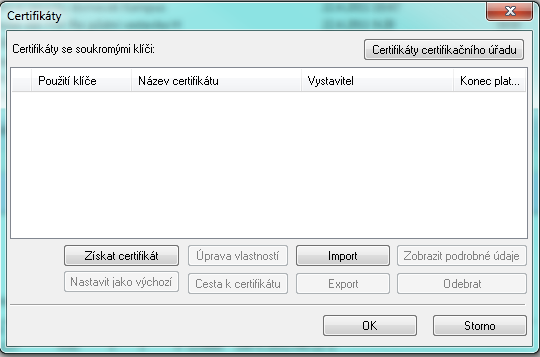

Nástoje - Možnosti - Certifikáty -Import

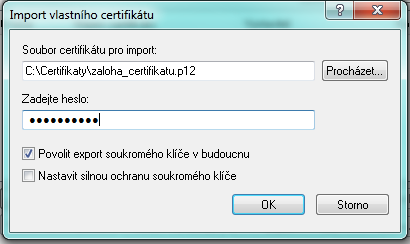

Vybrat certifikát k importu, zadat heslo pro privátní klíč. Volitelně povolit budoucí export privátního klíče.

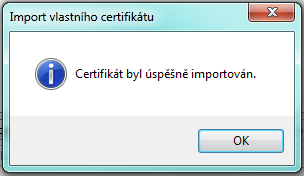

Zavřít hlášku o úspěšném importu certifikátu.

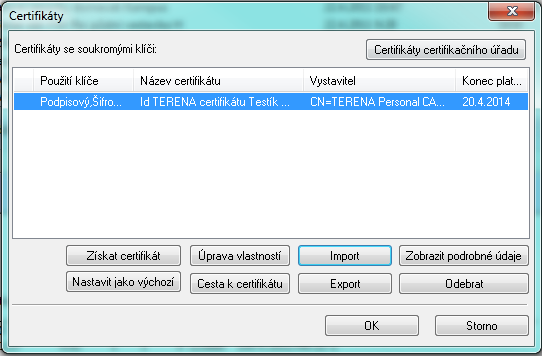

Pokud máte importováno více certifikátů, musíte zvolit jeden z nich jako výchozí.

Použití certifikátů v poštovním klientu GW

Odesílání pošty

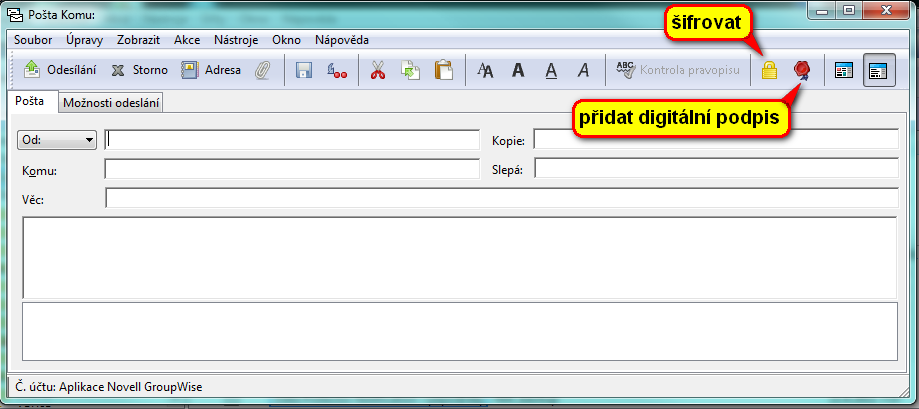

V dialogu pro odesílání pošty jsou dvě ikony. Ikona "zámek" slouží k šifrování obsahu dopisu, ikona "pečeť" slouží k přidání digitálního podpisu. Lze použít buď jednu nebo druhou možnost, případně i jejich kombinaci.

Šifrování dopisu

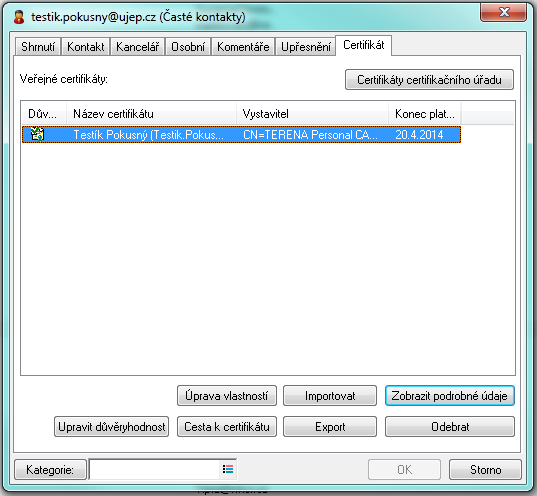

K šifrování dopisu je nutné mít veřejný certifikát příjemce dopisu. Buď ho můžete jako soubor vybrat při odesílání mailu nebo ho můžete uložit k záznamu adresáta ve Vašem adresáři.

Použití správného certifikátu věnujte patřičnou pozornost - pokud adresát nebude mít k dispozici příslušný privátní klíč nebude moci zprávu dešifrovat a její obsah pro něj zůstane nečitelný.

Ze základních principů asymetrického šifrování vyplývá i nemožnost zaslat jeden dopis najednou na více adres - pokud chcete šifrovaný dopis poslat více příjemcům, je nutné pro každého příjemce vytvořit dopis zvlášť a pro šifrování použít vždy odpovídající certifikát.

Digitální podpis

K digitálnímu podpisu je použit Váš privátní klíč. Pokud máte naimportováno více osobních certifikátů, je vždy použit ten, který je označen jako výchozí.

Příjem pošty

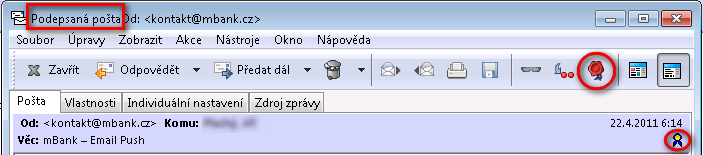

Pokud dostanete digitálně podepsaný dopis, je označen v seznamu dopisů značkou pečeti.

Obdobná značka je i v náhledovém okně.

Pokud je dopis otevřen v samostatném okně, je příznaků digitálního podpisu ještě více - nápis v záhlaví okna, barevná pečeť v panelu nástrojů a již zmíněná značka jaká je i v náhledovém okně.

Pokud jste pro konkrétního odesilatele (konkrétní cerifikát) nanastavili důvěryhodnost, je na každý digitální podpis pohlíženo jako na nedůvěryhodný. Při otvítání dopisu se Vám nabídne souhrn informací o digitálním podpisu. Tyto informace by měly být vodítkem pro Vaše rozhodnutí, zda podpisu budete důvěřovat. Pokud nastavíte, že ano, nebude se vám při otvírání dalšího mailu automaticky nabízet přehled vlastností zabezpečení. Ten však lze kdykoli vyvolat dvojklikem na symbol pečeti v náhledovém okně. Tak lze i následně důvěryhodnost měnit.

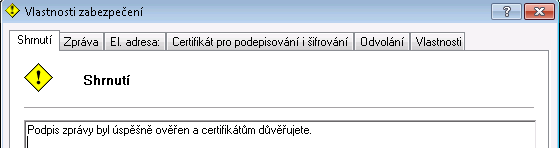

Informační okno má několik záložek.

- Záložka Shrnutí zobrazuje celkový stav digitálního podpisu, tedy celkový výsledek technických zkoušek a nastavenou důvěryhodnost podpisu.

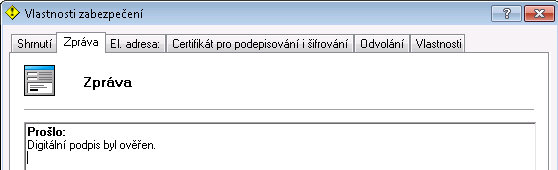

- Záložka Zpráva ukazuje stav ověření podpisu - tedy jestli nebyl obsah dopisu od podepsání změněn

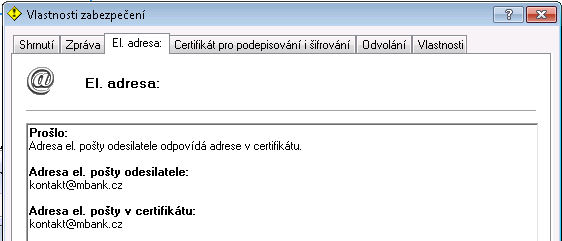

- Záložka El. adresa hodnotí shodu mezi adresou odesilatele a adresou uvedenou v cerifikátu - důležité kritérium

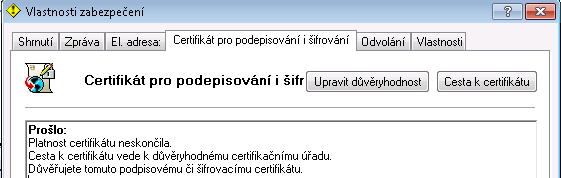

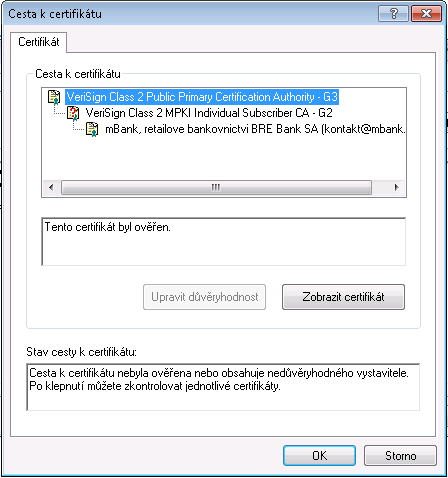

- Záložka Certifikát pro podepisování a šifrování zobrazuje informace o platnosti certifikátu certifikátu a zda kořenová certifikační autorita je obsažena ve Vašem seznamu důvěryhodných certifikačních autorit. I některé bankovní ústavy používají certifikáty vystavené (podepsané) vlastní certifikační autoritou. Příkladem může být třeba Česká spořitelna. Pokud tedy chcete, aby hlášení o nedůvěryhodnosti certifikační autority zmizelo, je nutné naimportovat veřejný certifikát certifikační autority České spořitelny mezi Vámi uznávané certifikační autority.

- Příslušným tlačítkem si můžete zobrazit i celou cestu k certifikátu.

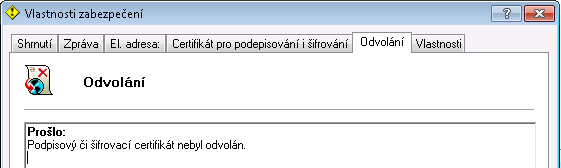

- Záložka Odvolání ukazuje, zda certifikát nebyl odvolán (revokován)

Import certifikátu důvěryhodné certifikační autority

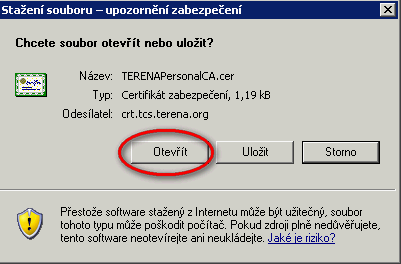

Pokud nemáte certifikát kořenové certifikační autority v seznamu důvěryhodných autorit, můžete ho tam doplnit. Příklad ukazuje import certifikační autority CESNET TCS (AAA Certificate services - vydavatel Comodo).

Certifikát najdete ke stažení na stránce

https://tcs-p.cesnet.cz/confusa/root_cert.php

popř.

http://pki.cesnet.cz/cs/ch-tcs-p-crt-crl.html

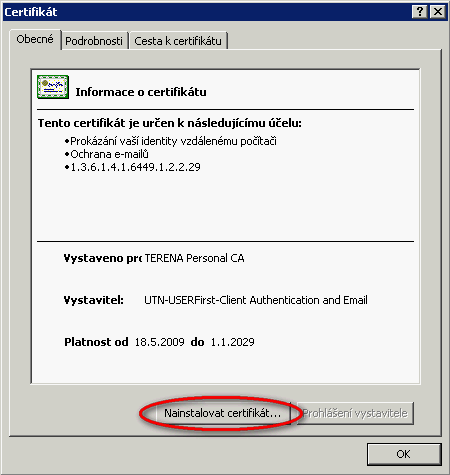

Certifikát můžete stáhnout jako soubor a naimportovat do libovoného prohlížeče (či jiné aplikace). Následující postup popisuje instalaci do IE přímým otevření certifikátu ze serveru.

Zvolte Nainstalovat certifikát.

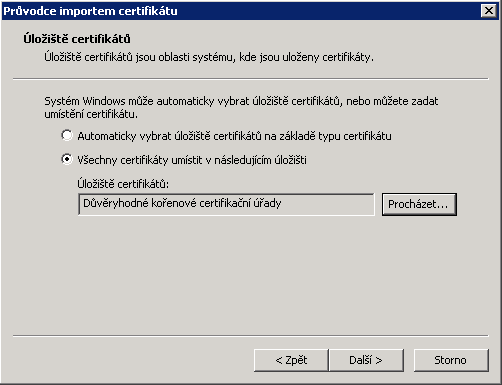

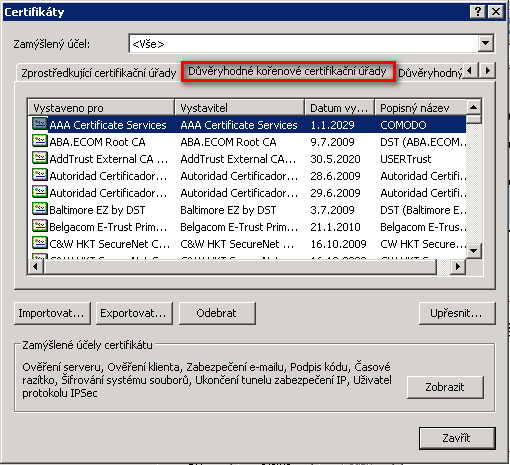

Pro instalaci zvolte jako úložiště Důvěryhodné kořenové certifikační úřady

Odsouhlaste instalaci certifikátu.

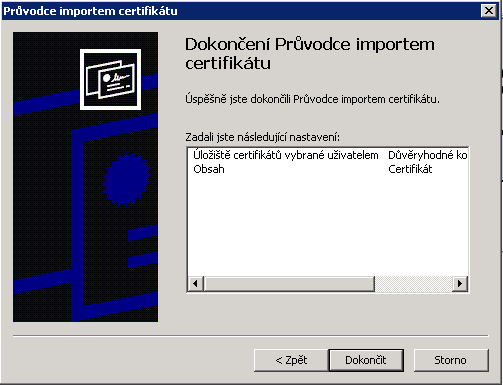

Uzavřete hlášení o úspěšné instalaci certifikátu

Následně můžete zkontrolovat přítomnost certifikátu

Nástroje - Možnosti internetu - Obsah - Certifikáty - Důvěryhodné kořenové certifikační úřady